Ах, SourceForge. Когда-то приют для проектов с открытым исходным кодом теперь стал площадкой для киберпреступников с пристрастием к криптохаосу. ️♂️ В сюжете, которого никто не ожидал, хакеры используют платформу для распространения троянизированных установщиков Microsoft Office, содержащих инструменты майнинга криптовалют и программы захвата буфера обмена. Почему бы не превратить ваш компьютер в крипту-шахту, пока вы пытаетесь написать памятку?

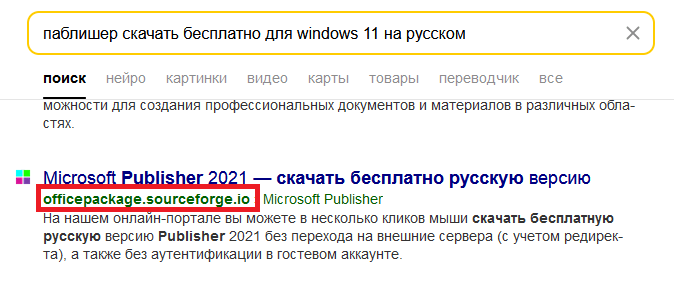

Это не просто обычная кампания вредоносного ПО — это настоящий мастер-класс по обману. Атакующие создали фиктивный проект на SourceForge под названием ‘officepackage’, что звучит настолько же увлекательно, как презентация PowerPoint по налоговому законодательству. Но не обманывайтесь! Этот проект представляет собой волка в овечьей шкуре, созданный так, чтобы выглядеть как дополнения к Microsoft Office, скопированные с GitHub. Настоящее удивление — это его автоматически сгенерированный поддомен ‘officepackage.sourceforge.io’, который российские поисковые системы вроде Yandex охотно подхватили. Пользователи, посещавшие страницу, встречали фальшивый список офисных приложений и кнопки загрузки, которые начинались загрузку вредоносного ПО.

🔥 Хватит скуки! Криптоклуб – тусовка, где крипта обсуждается с драйвом и смехом. Присоединяйся к весёлой компании!

Заходим!

Нажатие на эти фальшивые ссылки для скачивания подобно открытию ящика Пандоры. Вы проходите через несколько перенаправлений, прежде чем получите небольшой zip-архив. Но после распаковки он раздувается до пухлых 700 МБ установщика. Кто ж не любит сюрприз в виде файла объемом 700 МБ, который точно не является вирусом? 🙃

Когда запускается установщик, он использует скрытые скрипты для загрузки дополнительных файлов с GitHub, в конечном итоге распаковывая вредоносное ПО, которое проверяет наличие антивирусных средств перед запуском. Если угрозы не обнаружены, устанавливаются инструменты вроде AutoIt и Netcat. Один из скриптов отправляет системную информацию на бота Telegram, а другой обеспечивает непрерывность работы майнерского вредоносного кода. Это похоже на гостя, который отказывается покидать дом, но вместо того чтобы просто тратить электроэнергию, он занимается майнингом Monero прямо в гостиной.

По данным Касперского, 90% затронутых пользователей находятся в России, с более чем 4600 инцидентами между январем и мартом. Хотя основная цель кампании — кража криптовалютных средств, исследователи предупреждают, что зараженные устройства также могут быть проданы другим злоумышленникам. Так что вы не только майните криптовалюты для кого-то другого, но ваш компьютер еще может оказаться на продаже в темной сети.

Смотрите также

- Лучшие тяжелые танки в World of Tanks Blitz (2025)

- Коды симулятора борьбы сумо (январь 2025 г.)

- Все результаты квеста «Подношения старейшинам» в общепризнанном

- Где найти или купить мяту в Kingdom Come: Deliverance 2

- Станьте самолетом и летом [Дом на дереве!] Коды (январь 2025 г.)

- «Сталкер 2»: откройте секрет открытия туннеля под потайной дверью озера на Янтаре! (С видеогидом)

- СТАЛКЕР. 2: Сердце Чернобыля – Опустить пистолет или стрелять?

- Лига Легенд: Утечка информации о предстоящих скинах спа-дня

- Коды «Тайна убийства Манго 2» (январь 2025 г.)

- Deadly Dudes Руководство и советы для начинающих

2025-04-09 10:30